par Florian Innocente le 12 février 2014

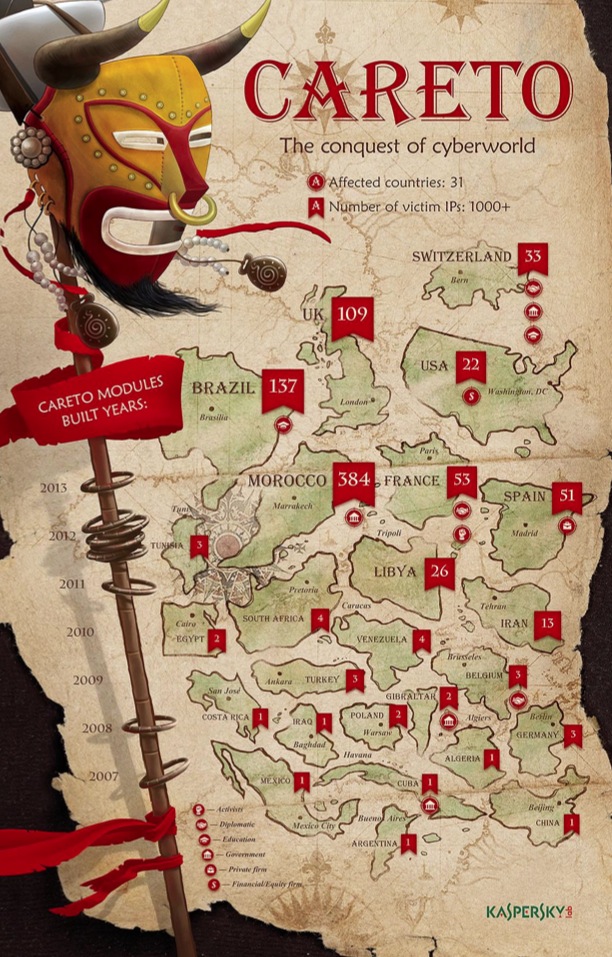

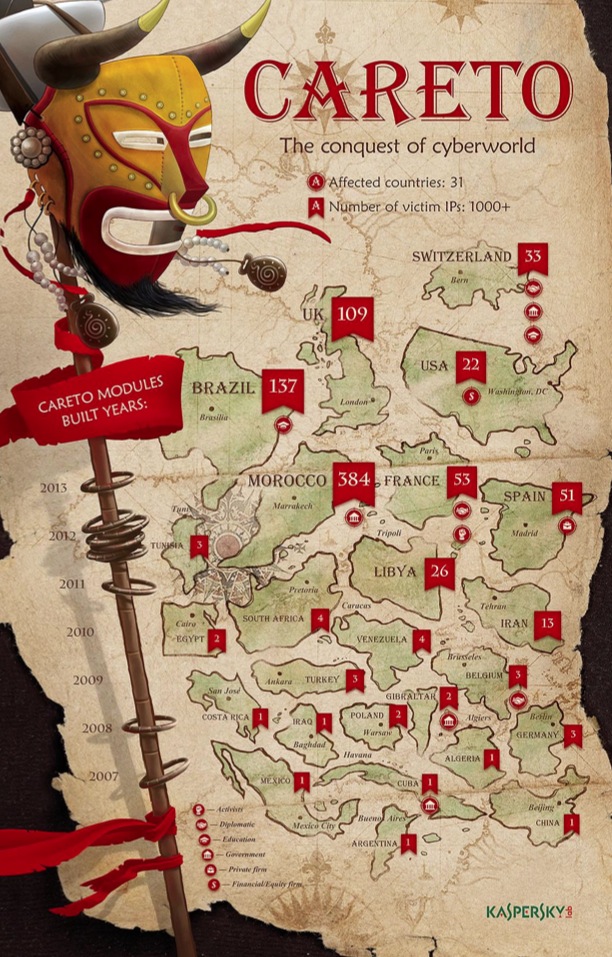

« The Mask », c'est le nom d'une vaste campagne de subtilisation de données sur des PC et Mac infectés, détectée par le labo Kaspersky. Cette appellation est la traduction de "Careto" (en espagnol), une mention trouvée dans le code conçu par ses responsables.

D'après Kaspersky, ces efforts ont été initiés depuis 2007 et les serveurs mis à contribution ont été désactivés le mois dernier par leurs utilisateurs. La panoplie d'outils fonctionnait principalement sur Windows et OS X, mais aussi Linux, avec des références pour iOS et Android repérées, mais sans preuve que ces deux systèmes aient été vraiment visés.

Les ordinateurs visés appartenaient principalement à des institutions gouvernementales, des ambassades, des entreprises du secteur de l'énergie, des labos de recherche, des fonds d'investissement ou encore des groupes militants. Le tout, dans 31 pays à travers le monde. Kaspersky a évalué le nombre de cibles à au moins 380 cibles à travers plus d'un millier d'adresses IP. La sophistication des moyens fait dire à Kaspersky qu'il s'agit probablement d'une opération menée par un État.

L'éditeur d'antivirus explique avoir été alerté de ce dispositif par hasard. Lorsqu'il a remarqué des tentatives pour exploiter des failles vieilles de quelques années dans l'un de ses logiciels. Les auteurs espéraient probablement tomber sur des versions toujours pas actualisées.

Les machines étaient infectées au travers de sites vers lesquels étaient dirigés des utilisateurs après la réception d'e-mail malveillant. Comme souvent, pour tromper la vigilance de ces personnes, des sous-domaines connus (ceux de grands quotidiens par exemple) étaient intégrés aux URL de ces sites malveillants :

www.elmundo.linkconf.net

www.guardian.linkconf.net

www.washingtonsblog.linkconf.net

Différentes failles de sécurités étaient utilisées, dans Flash, Java, des plug-ins pour Chrome ou dans Chrome lui-même. Le bac à sable du navigateur de Google avait été défait lors d'un concours en 2012 par les Français de Vupen, rappelle Kaspersky (lire CanSecWest : Chrome s'effondre deux fois). Ceux-ci avaient refusé de détailler leur technique, la réservant à leurs clients. Kaspersky émet l'hypothèse que la méthode pour exploiter cette faille a été vendue par Vupen aux auteurs de Careto. Kaspersky détaille le mode opératoire de cette campagne dans un PDF.

Source : Kaspersky

« The Mask », c'est le nom d'une vaste campagne de subtilisation de données sur des PC et Mac infectés, détectée par le labo Kaspersky. Cette appellation est la traduction de "Careto" (en espagnol), une mention trouvée dans le code conçu par ses responsables.

D'après Kaspersky, ces efforts ont été initiés depuis 2007 et les serveurs mis à contribution ont été désactivés le mois dernier par leurs utilisateurs. La panoplie d'outils fonctionnait principalement sur Windows et OS X, mais aussi Linux, avec des références pour iOS et Android repérées, mais sans preuve que ces deux systèmes aient été vraiment visés.

Les ordinateurs visés appartenaient principalement à des institutions gouvernementales, des ambassades, des entreprises du secteur de l'énergie, des labos de recherche, des fonds d'investissement ou encore des groupes militants. Le tout, dans 31 pays à travers le monde. Kaspersky a évalué le nombre de cibles à au moins 380 cibles à travers plus d'un millier d'adresses IP. La sophistication des moyens fait dire à Kaspersky qu'il s'agit probablement d'une opération menée par un État.

L'éditeur d'antivirus explique avoir été alerté de ce dispositif par hasard. Lorsqu'il a remarqué des tentatives pour exploiter des failles vieilles de quelques années dans l'un de ses logiciels. Les auteurs espéraient probablement tomber sur des versions toujours pas actualisées.

Les machines étaient infectées au travers de sites vers lesquels étaient dirigés des utilisateurs après la réception d'e-mail malveillant. Comme souvent, pour tromper la vigilance de ces personnes, des sous-domaines connus (ceux de grands quotidiens par exemple) étaient intégrés aux URL de ces sites malveillants :

www.elmundo.linkconf.net

www.guardian.linkconf.net

www.washingtonsblog.linkconf.net

Différentes failles de sécurités étaient utilisées, dans Flash, Java, des plug-ins pour Chrome ou dans Chrome lui-même. Le bac à sable du navigateur de Google avait été défait lors d'un concours en 2012 par les Français de Vupen, rappelle Kaspersky (lire CanSecWest : Chrome s'effondre deux fois). Ceux-ci avaient refusé de détailler leur technique, la réservant à leurs clients. Kaspersky émet l'hypothèse que la méthode pour exploiter cette faille a été vendue par Vupen aux auteurs de Careto. Kaspersky détaille le mode opératoire de cette campagne dans un PDF.

Source : Kaspersky