The Gardian: David Pegg et Sam Cutler Dim 18 juil. 2021 17.00 BST Dernière modification le lun 19 juil. 2021 09.53 BST

Les marocains du Makhzen croient qu'ils ont compris comment utiliser le NSO. Malheureusement les sionistes se sont moquaient d'eux comme d’habitude.

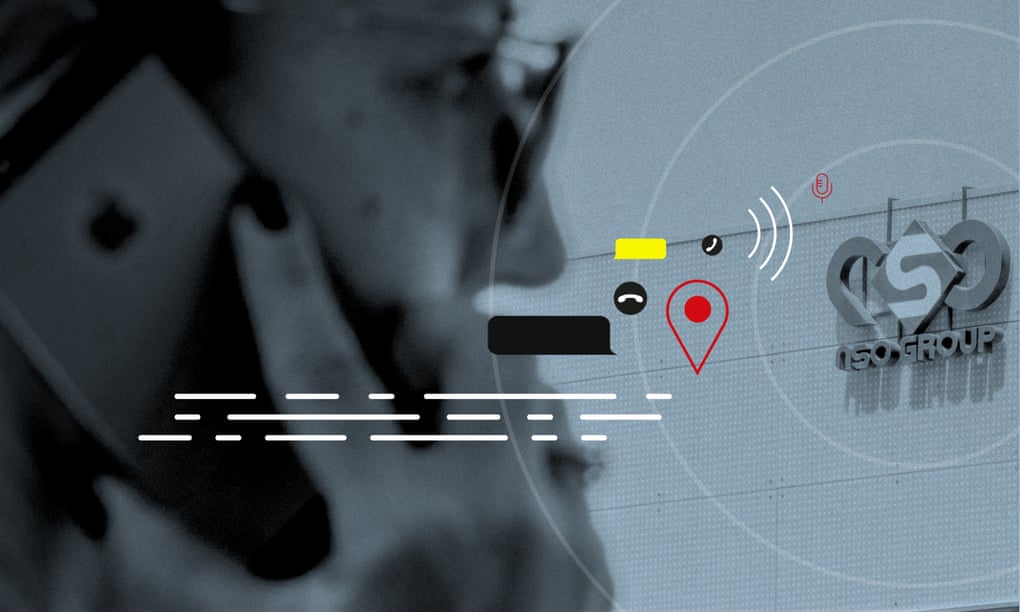

C'est peut-être le nom du logiciel espion le plus puissant jamais développé – certainement par une entreprise privée. Une fois qu'il s'est frayé un chemin sur votre téléphone, sans que vous vous en rendiez compte, il peut le transformer en un appareil de surveillance 24 heures sur 24. Il peut copier les messages que vous envoyez ou recevez, récolter vos photos et enregistrer vos appels. Il peut vous filmer secrètement à travers la caméra de votre téléphone ou activer le microphone pour enregistrer vos conversations. Il peut potentiellement identifier où vous êtes, où vous avez été et qui vous avez rencontré. Pegasus est le logiciel de piratage – ou logiciel espion – qui est développé, commercialisé et autorisé aux gouvernements du monde entier par la société israélienne NSO Group. Il a la capacité d'infecter des milliards de téléphones fonctionnant sous les systèmes d'exploitation iOS ou Android.

La première version de Pegasus découverte, qui a été capturée par des chercheurs en 2016, a infecté des téléphones par le biais de ce qu'on appelle le phishing, des messages texte ou des e-mails qui incitent une cible à cliquer sur un lien malveillant. Depuis lors, cependant, les capacités d'attaque de NSO sont devenues plus avancées. Les infections à Pegasus peuvent être obtenues par le biais d'attaques dites "zéro clic", qui ne nécessitent aucune interaction de la part du propriétaire du téléphone pour réussir.

Ceux-ci exploiteront souvent des vulnérabilités « zero-day », qui sont des failles ou des bogues dans un système d'exploitation que le fabricant du téléphone mobile ne connaît pas encore et n'a donc pas été en mesure de corriger.

En 2019, WhatsApp a révélé que le logiciel de NSO avait été utilisé pour envoyer des logiciels malveillants à plus de 1 400 téléphones en exploitant une vulnérabilité zero-day. En passant simplement un appel WhatsApp à un appareil cible, un code Pegasus malveillant pourrait être installé sur le téléphone, même si la cible n'a jamais répondu à l'appel. Plus récemment, NSO a commencé à exploiter les vulnérabilités du logiciel iMessage d'Apple, lui donnant un accès backdoor à des centaines de millions d'iPhones. Apple dit qu'il met continuellement à jour son logiciel pour empêcher de telles attaques.

La compréhension technique de Pegasus et la façon de trouver les miettes de pain qu'il laisse sur un téléphone après une infection réussie ont été améliorées par les recherches menées par Claudio Guarnieri, qui dirige le laboratoire de sécurité d'Amnesty International à Berlin. "Les choses deviennent beaucoup plus compliquées à remarquer pour les cibles", a déclaré Guarnieri, qui a expliqué que les clients de NSO avaient largement abandonné les messages SMS suspects pour des attaques plus subtiles sans clic. Pour des entreprises telles que NSO, l'exploitation de logiciels installés par défaut sur les appareils, tels que iMessage, ou très largement utilisés, tels que WhatsApp, est particulièrement attrayante, car elle augmente considérablement le nombre de téléphones mobiles que Pegasus peut attaquer avec succès. En tant que partenaire technique du projet Pegasus, un consortium international d'organisations médiatiques dont le Guardian, le laboratoire d'Amnesty a découvert des traces d'attaques réussies par des clients Pegasus sur des iPhones exécutant des versions à jour d'iOS d'Apple. Les attentats ont été perpétrés pas plus tard qu'en juillet 2021.

L'analyse médico-légale des téléphones des victimes a également identifié des preuves suggérant que la recherche constante de faiblesses par NSO pourrait s'être étendue à d'autres applications courantes. Dans certains des cas analysés par Guarnieri et son équipe, un trafic réseau particulier lié aux applications Photos et Musique d'Apple peut être observé au moment des infections, suggérant que NSO a peut-être commencé à exploiter de nouvelles vulnérabilités. Là où ni le spear-phishing ni les attaques sans clic ne réussissent, Pegasus peut également être installé sur un émetteur-récepteur sans fil situé à proximité d'une cible, ou, selon une brochure NSO, simplement installé manuellement si un agent peut voler le téléphone de la cible. Une fois installé sur un téléphone, Pegasus peut récolter plus ou moins n'importe quelle information ou extraire n'importe quel fichier. Les messages SMS, les carnets d'adresses, l'historique des appels, les calendriers, les e-mails et les historiques de navigation sur Internet peuvent tous être exfiltrés.

Commentaire